Installation et Configuration de l'Honeyd.

Afin de lutter contre les attaques nous pouvons utiliser les honeypots, pot de miel en français. Il a pour but de faire croire à l'intrus qu'il peut prendre le contrôle d'une véritable machine de production, ce qui va permettre d'observer les moyens de compromission des attaquants, de se prémunir contre de nouvelles attaques et de laisser ainsi un temps supplémentaire de réaction à l’administrateur.

Le but de ce projet est de vous présenter Honeyd, un programme open source. Créé et développé par Niels Provos, Honeyd est un programme qui sert à construire des systèmes à faible interaction du plus simple au plus complexe. Son avantage principal réside dans la possibilité d’émuler un réseau informatique entier, composé de différents systèmes d’exploitation virtuels qui sont capables de fournir des services fictifs.

Une utilisation correcte d’un honeypot repose essentiellement sur la résolution et la mise en parallèle de trois problématiques :

Le principe du programme Honeyd est simple : lorsqu’un intrus essaie de se connecter sur l’adresse IP du système émulé, Honeyd se fait passer pour ce système et commence la communication avec l’ordinateur de l’intrus.

Ce document est organisé comme suit : Introduction, I : Architecture de notre étude, II : Configuration de l’honeypot, III : Test et enfin la conclusion.

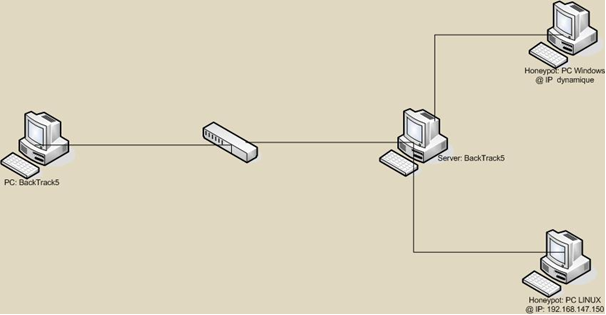

L’architecture de notre étude est la suivante :

Dans le cadre de ce projet, nous utiliserons deux machines backtrack 5, une pour la configuration de notre honeyd et une autre pour les tests (Ping, Scan). Par défaut, l’ Honeyd est installé sur une machine backtrack 5 sinon installer le avec la commande :

#apt get install honeyd

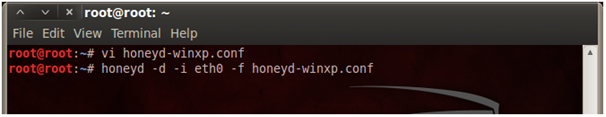

Sous BackTrack5, la configuration de l’honeyd commence par la création d’un fichier de configuration,

Editer le fichier comme ci-dessous puis enregistrer.

Explication du fichier de configuration :

Nous avons crée deux machines :

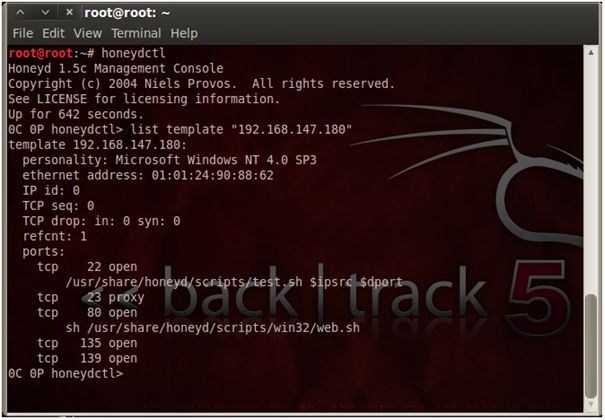

Une adresse mac a été attribuée à chacune d’eux, une adresse ip statique (bind 198 .168.147.150 linux) a été attribuée à la machine linux alors que les adresses sont allouées dynamiquement sur la machine Windows.

Plusieurs port s ou services ont été ouvert : ssh, apache,….

Quand l’Honeyd reçoit un paquet dirigé à l’une de ces adresses, il utilisera le profil associé et répondra conformément à sa configuration.

Honeydctl.

Il est utilisé pour se connecter à la console de gestion del’ Honeyd. Entrer la commande suivante sur le terminal pour le lancer.

Pour tester notre configuration, entrer la commande suivante sur le terminal.

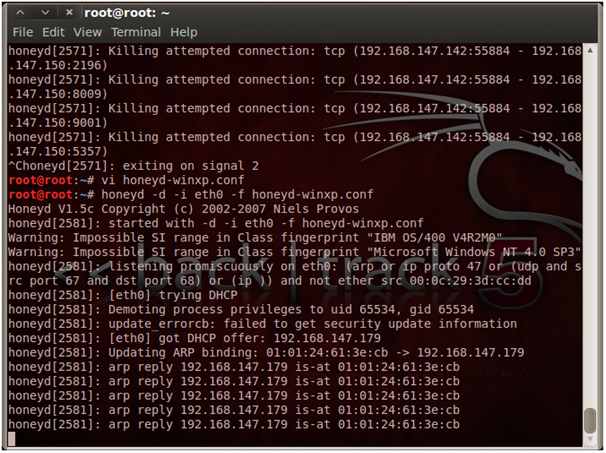

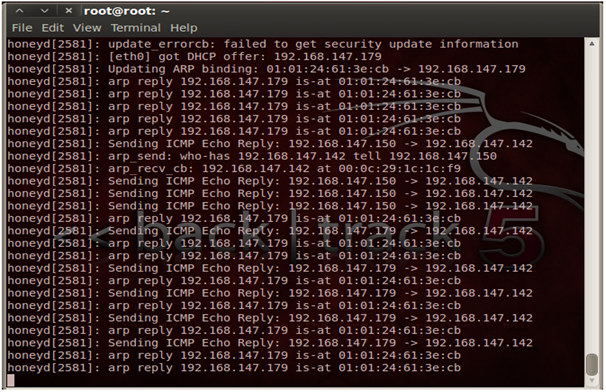

Cette commande permet de démarrer l’honeyd :

-p: fichier contenant les empreintes des OS.

-l: permet de préciser le fichier de log.

-f: permet de préciser le fichier de configuration.

-d: lance en mode interactif.

Entrer la commande suivante pour vérifier si nos deux machines Honeyd (Windows, linux) sont vivante.

Nous constatons que nos machines honeyd sont bien en marche et répondent à notre ping

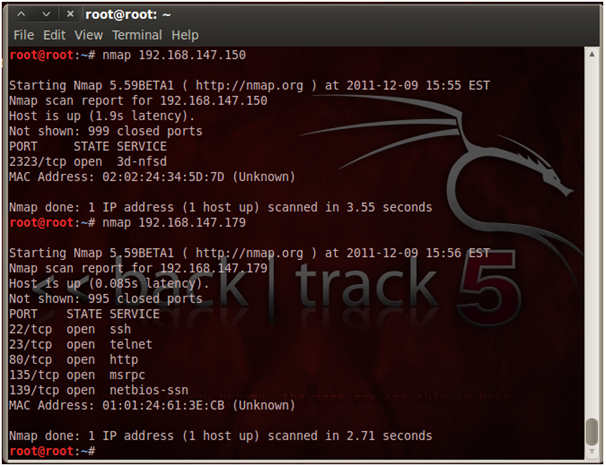

Nous allons scanner (nmap) nos machines Honeyd pour détecter s’elles sont vivantes et si des ports sont ouverts en entrant la commande suivante :

Le but de ce projet est d’installer, configurer et tester l’honeyd. Nous avons utilisé deux machines BackTrack 5, l’une pour l’installation et la configuration de l’honeyd et l’autre pour les tests de ping et de scan. Vu la complexité du programme, la période d’apprentissage a été longue mais ce travail nous a permis d’améliorer nos connaissances dans le domaine des honeypots précisément honeyd sous BackTrack 5.

http://www.lestutosdenico.com/outils/honeyd-pot-de-miel-a-hackers

http://translate.google.fr/translate?hl=fr&sl=en&tl=fr&u=http%3A%2F%2Fwww.irongeek.com%2Fi.php%3Fpage%3Dbacktrack-r1-man-pages%2Flist&anno=2

http://www.samsclass.info/122/proj/p12-122-honeyd.html

© Christel MISSETETE