Ophcrack est un logiciel libre permettant de casser les mots de passe des utilisateurs de systèmes d’exploitation Windows stockés en LM hash en utilisant les tables arc-en-ciel. Ce programme permet de casser 99.9% des mots de passe alpha-numériques d’une longueur inférieure ou égale à 14 caractères en quelques secondes, au pire en quelques minutes. Les mots de passe contenant des caractères spéciaux ne seront cependant pas reconnus par la version gratuite de Ophcrack.

Depuis la version 2.3, Ophcrack permet aussi de casser les mots de passe stockés en NT hash. Ce logiciel est destiné uniquement aux mots de passes Windows mais existe en versions Windows et Linux.

1.) Téléchargement

Ophcrack est développé par la société Objectif Securite pour les professionnels, une version minimale gratuite est en libre.

Vous pouvez le télécharger dans deux versions différentes :

- Version Exécutable sur http://ophcrack.sourceforge.net/download.php?type=ophcrack

- Version en Live CD (.ISO) sur http://ophcrack.sourceforge.net/download.php?type=livecd

2.) Installation et utilisation

a.) La version Exécutable

Ophcrack : La version sous Windows

![]() Lancer

l’installation

Lancer

l’installation

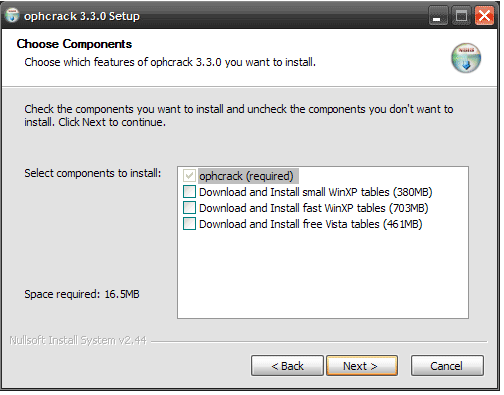

Cliquez sur next >

Cliquez sur next >

Décochez tout, laissez ophcrack (required), nous téléchargeront les tables nous mêmes plus tard.

Cliquez sur

next >

Cliquez sur

next >

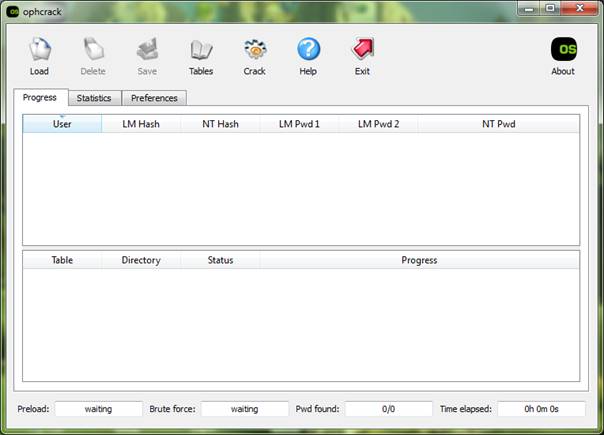

Une fois le OPH-Crack téléchargé et installé, vous n’avez plus qu’à le lancer.

Vous tomberez sur cette fenêtre :

Téléchargement -

installation de la rainbow table :

Téléchargement -

installation de la rainbow table :

Les Rainbow Tables sont en fait des tables qui contiennent des hashs de mot de passe ainsi que des mots de passe en clair .Il faut savoir qu'Ophcrack sans Rainbow Tables n'est qu'un logiciel de bruteforce classique ne pouvant découvrir que des passwords faisant entre 1 et 4 caractères.

Téléchargez les tables rainbow. Elles sont téléchargeables sur ce lien : http://ophcrack.sourceforge.net/tables.php.

Les meilleures tables sont payantes malheureusement. Une fois les tables téléchargées il faut les intégrer à ophcrack.

La table se présente sous la forme d'un zip. Vous devez l'extraire vers l'emplacement où vous avez installé ophcrack par exemple.

Voilà maintenant vous pouvez ouvrir ophcrack. Cliquez sur l'icône Tables

Une nouvelle fenêtre s’ouvre, on y trouve les différentes tables existantes et si elles sont installées.

Sélectionner la table que vous désirez ajouter dans la liste et cliquer sur « Install ». Une nouvelle fenêtre s’ouvre ou vous devez sélectionner l’emplacement de la table à ajouter. Une fois que c’est fait le « rond » passe du rouge au vert. Cliquer sur « OK », on voit la table dans OPH-Crack

Cracker les mots

de passes :

Cracker les mots

de passes :

Lorsque que vous cliquez sur load puis « Local SAM », ophcrack cherche et affiche les différents comptes utilisateur de l’ordinateur (voir ci-dessous). Remote SAM permet de charger le SAM d'une autre machine, SAM que l'on possède déjà sur une clé USB par exemple.

Dans notre exemple, seul le compte samia nous intéresse. Cliquez sur l'icône crack pour lancer le crack.

En bas on peut voir le chargement de la rainbow table dans la ram, le chargement s'arrêtera quand toute la ram sera occupée.

Juste à droite de la colonne Status on peut voir la barre Progress, l'avancement de la recherche de mots de passes dans la ram

Voilà le mot de passe trouvé se trouve dans la colonne NT Pwd ici mon mot de

passe samiagh

Ophcrack La version sous linux :

1.) Mettre à jour la liste des fichiers disponibles dans les dépôts APT présents dans le fichier de configuration.

Utiliser la commande : sudo apt-get update

2.) Installer les dépendances Ophcrack :

sudo apt-get build-dep ophcrack 3.) Maintenant nous avons besoin de télécharger les sources.taper la commande

http://downloads.sourceforge.net/ophcrack/ophcrack-3.0.1.tar.bz2 wget 4.) Maintenant vous devriez voir un répertoire appelé ophcrack-3.0.1.

Vous compiler par en entrant d’abord dans le fichier ophcrack :cd ophcrack-3.0.1

./configure makeQuand la compilation est faite, vous devriez voir quelque chose comme cela.

================================================== ==

ophcrack a été correctement configuré comme suit

================================================== ==

Installez le répertoire: / usr / local

GUI: oui

Débogage: aucun

================================================== ==

5.) Maintenant, il suffit d'entrer les commandes d'installation :

Sudo apt-get install ophcrack

6.) vous pouvez tester votre installation en tapant la commande :

ophcrack b.) Version en Live CD (.ISO)

Le LiveCD contenant un système Linux, Ophcrack, ainsi que les rainbow tables les plus petites. Par défaut, sur les live CD ce sont les tables Free_Small qui sont intégrée.

Pour augmenter l’efficacité du logiciel, on peut avoir une table de scan plus grande. Après avoir récupéré la table souhaitée, il vous faudra un logiciel qui décompresse l’image ISO du liveCD, UltraISO est le logiciel quant va utiliser. Vous pourrez trouver la version d’évaluation ici : http://www.clubic.com/telecharger-fiche42685-ultraiso.html

Après avoir installé ce logiciel, il faut ouvrir l’image ISO avec ce logiciel. Il vous suffit donc d’ajouter les tables souhaitées dans le dossier « tables », puis d’enregistrer, et pour finir de graver l’ISO sur un DVD de préférence, car les tables prennent beaucoup de place

Au boot, démarrez sur la clé USB (ou le CD), redémarrez le PC, et dans le BIOS, changez les paramètres de démarrage, afin de mettre le périphérique amovible (ou lecteur CD) avant le disque dur. Vous obtiendrez le menu de lancement d’Ophcrack.

Auto : Config par

défaut, aucune option à configuré.

Manuel : configuration manuelle

Low RAM : pour les ordinateur disposant de peut de mémoire vive ; ne

charge pas intégralement les tables.

Text Mode : réservé à des utilisateurs plus expérimentés.

Une fois le logiciel lancé (je vous conseille de choisir la configuration automatique) il vous affiche la même interface que la version Exécutable et commence à charger les tables, et à tester les mots de passes des comptes trouvés. Selon les performances de l’ordinateur, vous obtiendrez les mots de passe en quelques minutes.

3.) Principe de fonctionnement

Où sont stockés mes mots de passe ?

LM hash, alias LAN Manager hash, est un format utilisé par Microsoft Windows pour stocker les mots de passe d’une taille inférieure à 15 caractères. Ce format est utilisé jusqu'à Windows Millenium. Pour les versions ultérieures, le format utilisé est NT hash, même si LM hash reste présent pour assurer la compatibilité avec les anciens systèmes (Compatibilité descendante). NT HASH NT hash est donc un format utilisés pour les versions de Windows utilisant Windows NT. C'est-à-dire les versions ultérieures à Windows Millenium. Ce format est aussi utilisé pour stocker les mots de passe de taille inférieure à 15 caractères.

Par quelle méthode ce logiciel récupère t’il vos mots de passe ?

Une table arc-en-ciel c’est quoi ?

Une table arc-en-ciel est une structure de données. Elle est utilisée en cryptographie afin de retrouver des mots de passe cryptés grâce à leurs empreintes. C’est une amélioration du compromis temps-mémoire proposé par Martin Hellman et on doit cette méthode des tables arc-en-ciel à Philippe Oechslin.

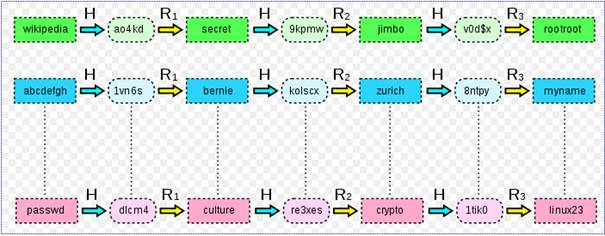

Cette structure de données est constituée de lignes chaînés, avec un mot de passe de départ, et un mot de passe d’arrivé. Entre ces deux mots de passe, celui de départ subit un certain nombre de réduction à la suite, pour atteindre le dernier. Voyons cela dans un schéma, de façon plus claire :

Les fonctions de réductions ne sont pas toutes identiques, cela permet d’éviter les risques de collisions. Nous voyons donc que chaque ligne est une succession de fonctions. Le dernier mot de passe de la ligne est donc une composée d’un certain nombre de fonction. Cela pourrait se visualiser comme cela : P -> H(P) -> R1(H(P)) -> H(R1(H(P))) -> R2(H(R1(H(P))) -> … Et ainsi de suite.

P : Mot de passe

H : L’empreinte du mot de passe

Rx : La fonction de réduction

Méthode de recherche d’un mot de passe

Alors nous allons voir un petit exemple afin de mieux comprendre le fonctionnement des tables arc-en-ciel. Ophcrack récupère donc une empreinte appelé H dans NT hash ou LM hash. Tout d’abord, Ophcrack va prendre H et lui appliquer la dernière fonction de réduction. Le logiciel va ensuite comparer le résultat avec les mots de passe de la fin de chaque ligne de la table. Si une correspondance est trouvée, on reprend le premier mot de passe de la ligne, on génère cette chaîne, et on compare chaque empreinte de la ligne avec l’empreinte cherchée. Si aucune correspondance n’est trouvé dans lors de la première recherche, on utilise une seconde réduction sur l’empreinte H, et on relance la recherche entre le mot de passe trouvé et ceux de la dernière colonne. Si cette recherche réussi, on effectue la même manipulation : génération de la chaîne puis comparaison avec différentes empreintes de la ligne. Si la recherche échoue, on réalise une troisième réduction, et ainsi de suite jusqu'à ce que la recherche soit concluante.

Contres mesures

Tout d’abord, l’idéal est d’utiliser un mot de passe d’au moins 15 caractères. Cela fait un peu long, mais au moins vous passerez au travers de ce risque. Ensuite il existe une méthode plus sécurisé, qui permet de passer au travers des mailles du filet aussi ! En effet, on peut rajouter ce qu’on appelle un « sel » au mot de passe. Un sel peut être par exemple les premiers caractères de l’identifiant de l’utilisateur. Cela permet de différencier deux utilisateurs qui auraient les deux mêmes mots de passe aussi et donc éviter les risques de collisions. Cette méthode de sel est nettement plus efficace néanmoins en rajoutant des caractères autres qu’alphanumérique. En effet, les tables arc-en-ciel sont prévues pour des mots de passe à caractère exclusivement alphanumérique. Ainsi, grâce à cette méthode, on pourra sécuriser au maximum ses mots de passe. Bien entendu cette méthode de sel va au-delà des mots de passe utilisateurs Windows puisqu’elle n’est pas utilisée par ce système d’exploitation. Néanmoins, sur GNU/Linux, cette méthode est utilisée. A savoir que les tables arc-en-ciel sont utilisées pour beaucoup de cryptages, tels que MD5, SHA-1 et bien d’autres encore. Sans la méthode du sel, le cryptage deviendrait complètement obsolète. Ce qui est le cas pour les systèmes d’exploitation Windows, dont les mots de passe sont crackables au maximum en une demi heure. Pour conclure, les tables arc-en-ciel sont des armes redoutables pour les systèmes qui n’utilisent pas de sel. Les systèmes tels que Windows XP ou Windows Vista ne sont absolument pas sécurisés pour ce genre d’attaque par exemple.

Cette page est réalisée par Melle Samia ZITOUN